حملات امنیتی

نفوذ به یک سیستم می تواند به روش های مختلفی انجام شود یکی از روش های محبوب ویروس است

ویروس کامپیوتری (Virus)

ویروس یک کد یا نرم افزاری است که خودش را وصل میکند به یک نرمافزار دیگر و روی سیستم اجرا می شود اصطلاحاً می گوییم سیستم ویروسی شده است

وقتی سیستم ویروسی میشود و آنتی ویروس شروع به فعالیت می کند برای شما یک سری فایل پیدا میکند که این فایل ها قبل از سالم بوده اند ولی ویروس خودش را در آن پنهان کرده است و فایل ها را آلوده کرده است

این برنامه ها یا ویروس ها و اسکریپت ها یک الگوی رفتاری خاصی دارند و آنتی ویروس از طریق الگوی رفتاری آن را تشخیص میدهد

مثلاً یک دیتا ای را بدون اجازه کاربر ارسال میکند

- نرم افزاری است که معمولاً بدون اطلاع کاربر خودش را به سایر نرمافزارها ضمیمه و اجرا میکند

کرم کامپیوتری (Worm)

برخلاف ویروسها مستقل عمل میکنند یعنی یک برنامهای است که بدون نیاز به برنامه دیگر اجرا میشود

حال این کرم ها از روش های مختلفی میتوانند وارد شوند مثلاً یک ایمیلی دریافت کنید که یک فایل پیوست داشته باشد و سیستم را آلوده کند

این کرم ها به سرعت خودشان را تکثیر می کنند

کافی است به یک شبکه وارد شوند یا وارد یک فلش شوند و هر جا که فلش متصل شود وارد سیستم شده و تکثیر می شوند

- نرم افزار کامپیوتری مستقلی است که خودش را از یک کامپیوتر به سایر کامپیوترها تکثیر میکند

- برخلاف ویروسها، کرمها میتوانند بدون نیاز به نرمافزار کمکی اجرا شوند

- کرمها عمدتاً دست به خرابی برنامهها، دادهها و حتی سیستم عامل میزنند

تروجان (Trojan)

خودشان مخرب نیستند ولی ویروس خودش را در آنها پنهان میکند

- برنامه کامپیوتری است که به خودی خود مخرب نیست، بلکه حامل ویروسها یا نرمافزارهای مخرب دیگر میباشد

باجافزار (Ransomware)

کنترل کامپیوتر را به دست میگیرد یعنی یک نرم افزاری روی کامپیوتر شما اجرا میشود که این نرم افزار کنترل کامپیوتر شما را به دست یک نفر دیگر می دهد و این شخص می تواند روی رایانه شما اسکریپت اجرا کند و فایل هاتون رو رمزگذاری و تخریب کند

- کنترل کامپیوتر و دادههای آن را به دست گرفته و از کاربر درخواست باج میکند

جاسوسافزار (Spyware)

برنامه هایی هستند که کاربر را تحت نظر می گیرند معروفترین آن کیلاگر است که یک نرم افزار روی سیستم مستقر می شود و هر کلیدی که شما روی کیبورد میزنید را یک جایی ذخیره میکند و برای شخص دیگر می فرستد

- برنامه کوچکی است که فعالیتهای کاربر را تحت نظر گرفته و به طور مثال به او تبلیغات مرتبط ارائه میکند

مثالهایی از بدافزارها

جعل هویت (Spoofing)

مثلاً در یک شبکه هایی مثل کافی نت نشستهاید وارد سایت بانکیتون می شوید و آدرس سایت بانک را میزنید و اون کافی نت ممکن است یک سیستم قرار داده باشد که وقتی آدرس بانک را میزنید شما را منتقل میکند به یک سایت دیگر یا مثلا وقتی رمز رو میزنید شما را وارد یک صفحه دیگر کند که اطلاعات را از شما سرقت کند

- انتقال لینک به آدرسی متفاوت با آدرس مورد درخواست

شنود (Sniffing)

بدون اینکه شما متوجه شوید یک سیستم قرار داده است که می تواند اطلاعات شما را که از این کانال رد میشود دسترسی داشته باشد

- برنامهای که تبادل اطلاعات در یک شبکه را تحت نظر گرفته و مخابره میکند

حمله داس (DOS)

حملات داس و دیداس

این دو شبیه هم هستند و تفاوت شان این است که در حمله داس یک نفر هکر پشت کامپیوتر خودش نشسته است و ریکوئست با تعداد بالا می فرستد برای سرور و تشخیص این راحت است و می توان جلوی آن را گرفت که با یک آی پی یک تعدادی محدود ریکوئست دریافت شود

داس از یک نقطه متمرکز انجام می شود یعنی از یک نقطه به یک سرور و تعداد ریکوئست ها بیشتر از ظرفیت سرور می شود و ریکوئست ها تا یک زمانی بیشتر نمی توانند فعال باشند و سرور آن را میبندد و جواب نمی گیرند

- حمله به یک سرور یا سرویس با سیلی از درخواستها

حمله دیداس (DDOS)

حمله به صورت گسترده انجام میشود و از یک آی پی نیست حمله به صورت آی پی های مختلف است و بستن این آی پی ها بسیار مشکل است

معمولاً از طریق بات نت انجام میشود

یعنی همان هکر یک اسکریپت را طراحی میکند و با یک ترفندی روی سیستم ها کپی می کند و در زمان خاصی به همه ی آنها دستور می دهد که ریکوئست بفرستند

یعنی کنترل باز دست همان هکر است اما از سیستم خودش انجام نمی شود که قابل شناسایی نباشد

- مشابه حمله داس با این تفاوت که از کامپیوترها و نقاط مختلف حمله صورت میگیرد

بات نت (Botnet)

- آلوده کردن کامپیوترها با هدف استفاده از آنها به عنوان ابزار حمله یا در پشتی

فیشینگ (Phishing)

یک کپی ظاهری از یک سایت درست می کنند و شما را منتقل می کنند به آن مثلاً یک سایت دقیقاً مشابه بانک ملی درست می کنند و وقتی شما می خواهید پرداخت انجام دهید شما را منتقل می کند به سایت خودش و اطلاعات را می دزدد

- استفاده از ایمیلها و وبسایتهای جعلی برای سرقت اطلاعات کاربر

نمونه هایی از حملات مهم

احراز هویت

در بحث برقراری امنیت اولین قدم احراز هویت است که هویت کاربر را شناسایی میکند معمولاً با یوزر و پسورد انجام میشود ولی روش های دیگری هم وجود دارد مثلاً سوالات امنیتی یک روش متداول دیگر است

تعریف

- شناسایی هویت کاربر جهت صدور/عدم صدور مجوز ورود

روشهای احراز هویت

-

پسورد

-

اساماس یا ویس که در واتساپ و اپلیکیشن ها استفاده می شود که مثلاً یک عدد را به شماره شما اساماس میکند و شما می

توانید وارد شوید به اینها او تی پی و پسورد یکبار مصرف هم می گویند

- نرمافزارهای او تی پی

مثل بانک ملی که یک نرم افزار ۶۰ ثانیه دارد و رمز دوم را می سازد که ۶۰ ثانیه اعتبار دارد

-

اکتاو وریفای از جنس او تی پی است ولی یک مقدار پیشرفته تر است

-

روش های فیزیکال نصب توکن های سخت افزاری یا آیدی کارت های هوشمند

-

بیومتریک استفاده از اثر انگشت و تشخیص چهره و غیره

-

گذرواژه (ثابت، یکبارمصرف)

- توکن (سختافزاری و نرمافزاری)

- کارت هوشمند

- بیومتریک (اثر انگشت، تشخیص چهره و ...)

- احراز هویت دو مرحله ای

این هم برای زمانی است که مثلاً وقتی اکانت گوگل را با یوزر و پسورد لاگین میکنید و قبلا از این سیستم وارد نشده اید باید سیستم جدید را دوباره احراز هویت کنیم و پسورد به تنهایی کافی نیست

- اعتبار سنجی کاربر با استفاده از فرایند چندگانه احراز هویت با ترکیب روشهای فوق

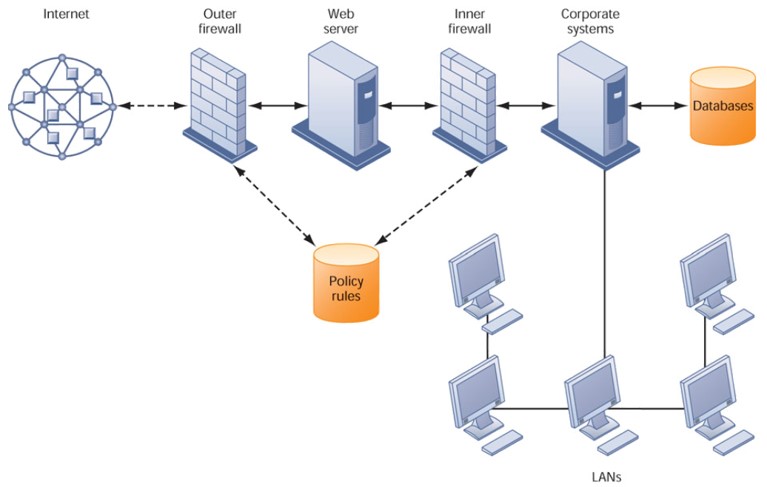

فایروال

کمک میکند به جریان اطلاعات در شبکه و میتواند کنترل

کند این جریان را

مثلاً شما می توانید در سایت دانشگاه یک فایروال تعریف کنید که مثلاً وارد یک سری سایتها نشود و یا افراد نتوانند به هم کانکشن بزنند این خودش یک لول امنیتی ایجاد میکند

فایروال میتواند سخت افزاری یا نرم افزاری و ترکیبی باشد

فایروال لول ها و لایه های مختلف دارد

- ابزاری برای جلوگیری از دسترسی غیرمجاز کاربران به شبکه خصوصی فایروال میتواند سختافزاری یا نرمافزاری یا ترکیبی از آنها باشد فایروال، نام، آدرس و نرم افزار مرتبط با ترافیک ورودی را شناسایی میکند

پکت فیلترینگ (Packet Filtering)

پکت ها را می توانند فیلتر بکنند و آدرس شبکه را می توانند فیلتر کنند

- بررسی هدرهای داده که در شبکه جریان دارند

ترجمه آدرس شبکه (NAT)

برای این است که شما بتوانید یک دسترسی را منتقل کنید از یک فضایی به فضای دیگر

مثلاً وقتی که آدرس سرور ال ام ام اس را میزنید در شبکه داخلی دیگر از بیرون نمیاد داخل از همان داخل یک نات نوشته شده است و مستقیم وارد میشود

- با ایجاد پوششی برای آدرسهای شبکه داخلی آنها را از دسترسی بیرونی محافظت میکند

رمزنگاری

ما دو روش عمده رمزنگاری داریم رمزنگاری یعنی شما یک اطلاعاتی دارید می خواهید این

اطلاعات را به یک نفر دیگر دسترسی بدهید با یک شرایطی در واقع بهش دسترسی می دهید و در دسترس همه قرار نمیدهید در دسترس کسانی قرار می دهید که اجازه دهید

روشهای رمزنگاری کلید

- متقارن

مثلاً من یک بسته اطلاعاتی دارم و آن را میگذارم دم در یک کلید هم برای در درست کرده ام

و این کلید رو کپی می کنم و کپی آن را به هر کسی بدهم می تواند در را باز کند و بسته اطلاعاتی را بردارد

- هر دو سمت تبادل داده از یک کلید مشترک برای رمزگشایی استفاده میکنند

- عمومی یا نامتقارن

یعنی من نمی خواهم شخصی که از بیرون وارد می شود کاملاً وارد اتاق شود به همین دلیل دوتا در میگذارم یک در داخلی و یک در خارجی و کلید در داخلی در دست خودم است و خارجی را به دیگران هم میدهند و در را باز می کنم و بسته را میگذارم وسط و در را میبندم این شخص میتواند اطلاعات را بردارد ولی نمی تواند به فضای داخلی دسترسی پیدا کند

الگوریتم های نامتقارن پیچیده هستند چون باید دو کلید مختلف درست کنید که این دو کلید مختلف به یک فضا دسترسی دارند

- ارسالکننده، داده را با استفاده از کلید عمومی رمزنگاری کرده و دریافتکننده آن را با استفاده از کلید خصوصی باز میکند

- کلیدهای عمومی و خصوصی با استفاده از الگوریتمهای ریاضی به یکدیگر مرتبط هستند